Orlando Viloria, Miguel Torrealba y Walter Blanco

En Venezuela, el tratamiento de la seguridad informática, particularmente en instituciones educativas a nivel superior, es inusitada y sólo unas pocas universidades se han involucrado con profundidad en el proceso investigativo de este nuevo horizonte (Morales, 2004). Bajo este escenario la instrumentación de un esquema de seguridad en las universidades venezolanas se complica, más aún, cuando existen otras variables que contribuyen a aumentar más la entropía en la instituciones y a afectar la adopción de algún plan de seguridad estratégico. En las secciones siguientes, se describirán los desafíos más relevantes que enfrentan las universidades y que afectan negativamente la operacionalización de un esquema de seguridad integral, relacionado con el contexto organizacional, las TIC, las gerencias estratégica, táctica y operativa que afectan negativamente la adopción de cualquier esquema de seguridad en las universidades o de algún plan estratégico de la seguridad.

Factores que afectan la Seguridad de la Información en las Universidades Venezolanas

La Cultura de la Seguridad Informática (SIF)

La cultura de la seguridad informática es una subcultura de la cultura organizacional que debe ser creada. Al respecto, Ardita (2004) señala: “la seguridad informática no es un problema tecnológico, sino de cultura”. En tal sentido, en las universidades no existe la cultura de la seguridad de la información, en consecuencia, no hay códigos deontológicos en el uso de las nuevas tecnologías de la información y las comunicaciones; tampoco existen procedimientos de seguridad, ni políticas de seguridad (PSI), además la SIF no es apreciada como un valor agregado para la institución. Todas estas variables afectan cualquier esquema de seguridad.

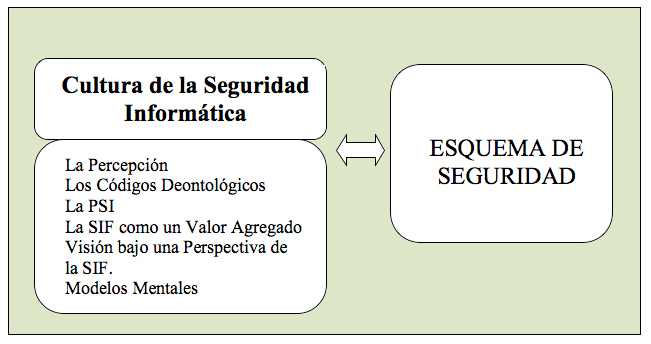

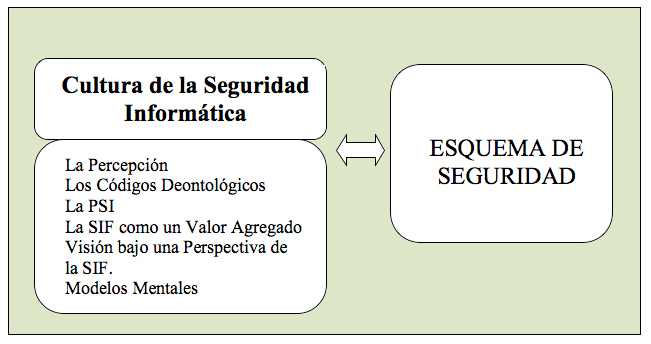

El gráfico 2 muestra las relaciones y los componentes de la cultura de la seguridad con el esquema de seguridad.

Gráfico 2: Componentes de la Cultura de la SIF que afectan el Esquema de Seguridad

La seguridad es, entre otras cosas, una percepción individual y colectiva de cuán protegido o desprotegido se está. Esa percepción puede ser correcta y estar fundada en el conocimiento apropiado de los peligros o no corresponderse con la realidad. Por su parte, los medios de comunicación masivos pueden ejercer una influencia significativa sobre la percepción de las comunidades sobre lo que ocurre en su entorno, ya que existe una gama de amenazas evidentes y otras encubiertas, unas cercanas y otras remotas; en todos esos casos, la forma como los medios de comunicación presentan dichos riesgos pueden influir decisivamente sobre la mentalidad colectiva, en consecuencia, sobre su comportamiento. Por ello, tradicionalmente sus enfoques carecen de análisis probabilísticos que provean una aproximación rigurosamente científica y ajustada a la realidad.

“En general puedes estar seguro, aunque no te sientas seguro y puedes no estar seguro aunque sientas que lo estás. La sensación y la realidad de la seguridad están relacionadas pero claramente no son lo mismo” afirma Schneier (2007). Posteriormente se refiere a que la sensación de seguridad de cada individuo se relaciona con la forma de pensar tanto intelectual como emocionalmente. Esto indica lo complejo de afinar una acertada percepción colectiva y por consiguiente de influir correctamente en la cultura de la seguridad informática. En los grupos, es natural la diversidad en los modos de pensamiento y se debe apelar al estímulo de la sensación de peligro para lograr que los colectivos reaccionen inmediatamente.

En el mundo actual de la seguridad de la información, las comunidades tienen poco conocimiento científico de los peligros de los datos digitales y los medios de comunicación masivos siguen divulgando sucesos y análisis míticos de “hackers”. De hecho, el mismo término “hacker” cambió en su concepción original de aficionado o experto de la tecnología electrónica e informática, para entenderse comúnmente como un delincuente de sistemas computacionales.

Así pues, resulta común observar como la cultura de la seguridad de la información en las universidades venezolanas es pobre en cuanto a su asidero a la realidad y también es pobre en la valoración correcta de los peligros.

Un código deontológico en el uso de los SI y las TIC son criterios, normas y valores éticos que deben ser acatados y promovidos por los profesionales de las TIC y, sobre todo, aquéllos dedicados a la seguridad de la informática. En el caso venezolano, y en la mayoría de los países, no existe. Lo más grave es que la profesión del especialista en seguridad no está colegiada y a menudo ni siquiera bien tipificada. La formación de estos profesionales resulta dificultosa de lograr, ya que las universidades no ofertan carreras de estudios o afines que permitan formar el recurso humano que la sociedad demanda en esta área del conocimiento. De hecho, tradicionalmente el adiestramiento y preparación de los futuros profesionales se limita a uno o más cursos, a veces de tipo electivo, en estudios de pregrado o postgrado para licenciados o ingenieros de computación, sistemas o informática.

En la práctica diaria, algunas empresas comerciales de tipo privada presentan alternativas con figuras de diplomados o cursos profesionales; casi siempre con orientaciones concentradas en el contexto técnico y poca atención al aspecto de la ética y la correcta ejecución de las tareas. Los códigos deontológicos profesionales tratan de referirse a este tipo de aspectos; a la regulación de actividades aprobadas y al rechazo de lo que se considera incorrecto. A aquellos elementos que deben valorarse y enaltecerse frente a cada actuación del profesional.

Los códigos deontológicos pretenden simplificar la complejidad de los dilemas éticos que cada profesional puede encarar a través de un dictamen que actuaría como un manual o guía de bolsillo o, servir como conjunto de pautas para juzgar algún desenvolvimiento ya acontecido. En otras palabras representan un vórtice en el desorden y la complejidad existente en la organización como consecuencia de la adopción de los SI y las TIC y el aumento de la inseguridad de la información, el cumplimientos de los valores éticos ayudan a reducir el caos y conlleva al equilibrio de los componentes del modelo dinámico de Leavitt y a la autoorganización de todo el sistema.

Si no existen los códigos éticos, no significa que un profesional esté desvalido para identificar apropiadamente lo correcto de lo incorrecto, sino que tal tarea puede resultar más compleja de efectuar. Probablemente, demande un esfuerzo personal para un profesional que está acostumbrado a tratar en materia técnica y no discurrir en reflexiones teóricas de tipo filosófica, que decidan o justifiquen alguna actuación. Por otra parte, desde el punto de vista de la cultura de la seguridad informática, al no existir la ética, queda abierta la posibilidad de mayores desacuerdos y dudas entre los trabajadores de otras áreas del conocimiento y de oficina y, ello contribuye a dificultar una concepción consensuada o afín a dicha cultura.

Las Políticas de Seguridad Informática (PSI)

En algunas universidades venezolanas existen documentos formales que definen las PSI, pero aunque parezca contradictorio, la gran mayoría de los usuarios no conocen su contenido o la gerencia no las promociona. Al respecto, en una investigación realizada en universidades venezolanas por Morales (2004) señaló: por un lado, en algunos casos sólo se plantean normas informales, que se aplican a discreción de los responsables de turno. Por otro lado, es más desalentador que los responsables de la administración de la seguridad parecen reconocer la situación y no proceden a corregirla. En tal sentido, se determinó que no existe cultura de la seguridad en la mayoría de las universidades.

Una mejora sustancial en la seguridad informática en las universidades es la pronta implantación de políticas de seguridad y su cumplimiento estricto. Por ejemplo, “debería ser una infracción seria dejar la contraseña expresa en el escritorio o divulgarla a cualquiera sin el permiso explícito de una autoridad concreta” (McCarthy y Campbell, 2002). Asimismo, otra política puede ser la obligatoriedad (vía Sistema de Información) de cambiar la clave cada cierto período de tiempo.

En este mismo orden de ideas, Morales (2004) señala: “La cultura organizacional universitaria cree que restar importancia a los problemas de seguridad, así como ocultar sus ocurrencias es una buena política de seguridad” En otras palabras, se acostumbra emplear el esquema de “seguridad a través de la oscuridad” (Schneier, 2000), actitud tradicionalmente descartada en la academia e institutos de investigación en seguridad.

La Seguridad como Valor Agregado

Cabe destacar que en la indagación realizada por el equipo responsable de este estudio, identificó que la seguridad de la información es delegada al personal técnico en computación, y no es concebida como una cualidad esencial para añadir mérito a la institución. En otras palabras, no es vista como un valor agregado de la organización, situación que afecta la promoción y el apoyo del Consejo Directivo Universitario al desarrollo e instrumentación de planes estratégicos de seguridad. En este mismo orden de ideas, el Consejo Superior de Administración Electrónica (2005) creó una metodología para la creación de un plan de seguridad denominada: Metodología de Análisis y Gestión de Riesgos de los Sistemas de Información de las adminisTraciones Públicas (MAGERIT). El documento de la MAGERIT destaca que la seguridad de la información en las organizaciones mejora la imagen de la institución y la convierte en un activo.

Al respecto Donado, Agredo y Carrascal (2002) señalan “es fundamental para el éxito del esquema de seguridad el apoyo de la gerencia, ya que sin él, algunos elementos de dicho esquema no tendrán validez”, como por ejemplo las políticas de seguridad y los procedimientos. Cabe destacar que la gerencia táctica y operativa también tiene la misma actitud que la gerencia estratégica, además este factor es consecuencia de la falta de cultura de la seguridad de la información en las universidades. El Grafico 2 muestra la relación entre la cultura de la seguridad y la SIF como valor agregado, la existencia de las PSI, su cumplimiento y las acciones de los usuarios sujetas a los códigos deontológicos contribuyen a generar valor a la organización.

Visión Compartida bajo una Perspectiva de la SIF

Por todo lo expuesto anteriormente, se evidencia la falta de una visión compartida bajo una perspectiva de la SIF en toda la comunidad universitaria, ya que la seguridad no es vista como un valor agregado, no existen valores éticos en el uso de los SI y las TIC, en resumen no existe la cultura de la seguridad. Con respecto a la visión compartida, Senge (1992) señala:

| Es una fuerza en el corazón de la gente, una fuerza de impresionante poder. Puede estar inspirada por una idea, pero si es tan convincente como para lograr el respaldo de más de una persona, cesa de ser una abstracción. Es palpable, la gente comienza a verla como si existiera. |

Tal como la define Senge, la visión es parte de la cultura organizacional, por lo tanto la visión compartida bajo una perspectiva de la seguridad de la información es parte de la cultura de la seguridad. La falta de esta visión afecta el desarrollo de la disciplina del dominio personal, herramientas de las organizaciones inteligentes y, obviamente la evolución de la universidad a una estructura mucho más intuitiva para abordar el problema de inseguridad.

El modelo mental que prevalece es que: la seguridad es únicamente un problema técnico y, lógicamente, no está alineado con las disciplinas de las organizaciones inteligentes ya que no es compartido, no ha sido sometido a revisión, a reflexión y a indagación, para verificar su validez. Lo más grave surge cuando los modelos mentales son tácitos, cuando existen por debajo del nivel de conciencia (Senge,1992). Por ejemplo, el problema de seguridad de la información lo resuelven únicamente los especialistas en computación o afines. Aquí se asume que los trabajadores tienen la experticia y la formación académica, además al ser tácito se olvida la responsabilidad que tienen los gerentes y los usuarios. Igualmente, los usuarios creen que la seguridad es solamente responsabilidad del departamento de computación. Según Senge(1992), esta incapacidad para analizar estos modelos mentales conspira contra el pensamiento sistémico.

Estos modelos impiden la creación de departamentos o unidades de seguridad, integradas por personal especializado y multidisciplinario, así como la participación e involucramiento de todo el personal.